親愛なる開発者の皆さん、見よ、Move の高貴な言語は、Meta の Diem から生まれ、資産がリソースとして扱われる領域である Aptos によって採用されました。これらのリソースは所有され、譲渡可能であり、最も重要なことに、 誤って複製することは不可能です。非常に賢い設計により、古典的な攻撃ベクトルを排除しながらも、短剣を持った不正な道化師のように、新しいロジックと機能のリスクを巧妙に導入しています。 🤡🔪

Move スマート コントラクトの監査ですか?ああ、これは単なる構文チェックではなく、オンチェーン ロジック、リソース管理、およびモジュールの可視性があらゆる条件下で安全に動作するかどうかの壮大な検査です。この記事は、国王令の重みを持って、開発者が専門的な監査に何を期待すべきか、その段階、典型的な調査結果、効果的な準備方法を概説します。ただし、効果的であるかどうかは疑問です。 😏

Move のセキュリティ モデルを理解する

移動は、偏執的な君主が建てた要塞のように、建設によって安全を確保します。すべてのデータは、コピー可能な値かコピー不可能なリソースのいずれかです。不正な複製とリエントラント?不可能!設計上です! 🛡️✨

しかし、監査人である狡猾なキツネは、新たな脅威に注意しなければなりません。

- 能力の管理ミス: 追跡されていない特権(国庫の忘れられた鍵など)。

- フレンド モジュールの露出過剰: プライベート ロジックへの意図しないアクセス。使用人が秘密を盗聴することに似ています。

- リソースのライフサイクルの不一致: 資産の作成または削除に一貫性がなく、王国は大混乱に陥りました。 🏰🔥

Aptos の監査では、これらの保証が、王が微笑んでいるときだけでなくすべての実行パスにわたって保持されていることを確認しています。 😅

監査の範囲設定と準備

スマート コントラクトの監査には、監査前の準備、コード レビュー、テスト、文書化、修正、展開前の最終レビューが含まれます。

Move 監査は、明確に定義された範囲から始まります。プロジェクトは通常、以下を提供します。

- 完全な Move モジュール ファイル (ソースまたは検証済みパッケージ)。

- 依存関係リストとマニフェスト。

- 重要な設計上の前提条件 (各モジュールが何を行うか、何が起こってはいけないのか) を概説するドキュメント。

- 導入の目標: テストネット、メインネット、またはアップグレード。

適切な監査範囲は、コアモジュール (流動性プール、トークンミント、ボールト) と重要な依存関係 (オラクル統合、機能マネージャー) をカバーします。開発者は、ローカルで Move Prover を実行して基本的なプロパティを検証する準備をしてください。これにより、監査サイクルが短縮され、簡単に解決できる問題が早期に特定されます。 🧹

一般的な監査前結果には次のようなものがあります。

- モジュール間の友人関係が広すぎる (コードベースに対して大きすぎる社会的サークル)。

- 特権関数を呼び出す前の機能チェックが欠落しています。

- 安全でないアップグレードまたは公開ポリシー。

- 署名者の不一致、またはアカウント権限が過剰に信頼されています (誰も、特に署名者を信頼しないでください)。

これらが致命的になることはほとんどありませんが、嘘をつかれないように、外部レビューの前に機能フローとフレンド宣言を明確に文書化することの重要性を強調しています。 🕵️♂️

手動レビュープロセスの内部

手作業による一行ごとのレビューが監査の中核であり続けます。ツールは支援しますが、ビジネス ロジックとリソースの整合性は人間の推論によって検証されます。それは劇(コード)が幕の途中で崩壊しないようにするドラマトゥルクの仕事です。 🎭

監査人は以下を追跡します。

- 各リソースが作成、保存、破棄される場所。

- モジュールが予期せずにそれを消費または借用できるかどうか。

- 機能が時間の経過とともにどのように持続または期限切れになるか。

Move では再入可能性が排除されるため、状態の一貫性が重視され、複雑なフローを通じて資産が未要求、ロック解除、または複製されたままにならないようにします。監査人は友人関係も検査し、信頼できるモジュールのみが特権アクセスを取得し、間接的に権限を昇格させることができないことを確認します。 🛡️

テストと正式な検証

テストフェーズでは、形式的な検証と動的分析を組み合わせます。これは、コードのグランドプレミアのためのドレスリハーサルに相当します。

- Move Prover: 「総供給量は決して減少しない」または「保管庫には常に 1 人の所有者がいる」などの不変条件を確認します。

- ファジングとファジングプロパティベースのテスト: 不変違反を検出するためのランダムな実行。

- 並列実行テスト: Aptos の同時トランザクション モデルで非決定的な状態がないことを確認します。

形式的な証明は数学的確実性を提供しますが、その精度は明確に定義された仕様に依存します。監査人は、これらの仕様を改良したり、フォローアップのために未検証の仮定を強調したりすることがよくあります。なぜなら、数学さえもドラマの女王になる可能性があるからです。 🤓

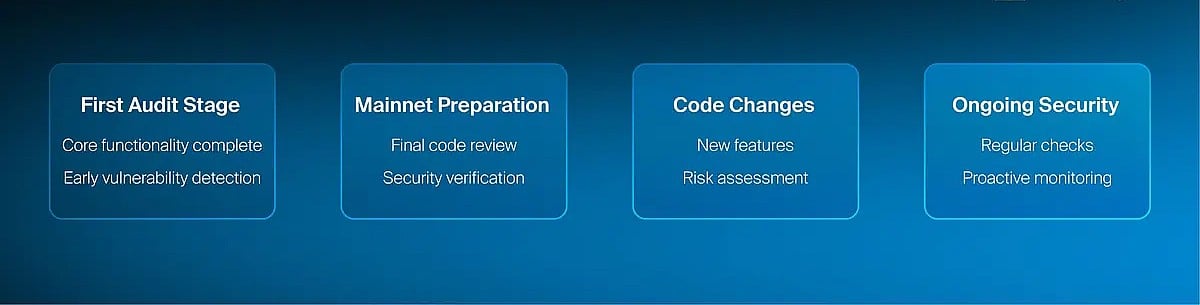

スマート コントラクト監査の実施は、1 回限りのイベントではありません。これは、プロジェクトのライフサイクルにおける主要なマイルストーンと一致する戦略的プロセスである。

報告と監査後のフォローアップ

最終レポートは、結果を重大度別に分類します。

- 高: ロジックの欠陥またはリソースの盗難ベクトル (夜の泥棒!)。

- 中: 権限または機能の構成が間違っています。

- 低: 軽微なチェックまたは名前の不一致。

- 情報: 保守性や明確さに関する提案 (コードは国王の命令と同じくらい明確である必要があるため)。

- 範囲、方法論、重大度を含む完全なレポート。

- 再監査の確認。

- フレンドの悪用/過剰信頼: テスト モジュールが本番環境でフレンドとして残されます (裏切りです!)。

- 署名者の不適切な管理: モジュール間の暗黙的な承認、エントリ関数でのチェックの欠落。

- ロジックの不一致: ストア/ドロップの配置が間違っているため、バランスの不一致やリソースの滞留が発生します。

- アップグレード ポリシーの監視: 無制限の公開/アップグレード パスにより、敵対的な再デプロイが可能になります。

- 不完全な仕様範囲: 不変条件が欠落しているため、ロジックのバグが証明者を回避できます。

Unrevoked privileges enabling unintended minting/burning;

「安全な設計」≠「監査は任意」。タイプセーフティには、柄のない剣のようなデザインセーフティが依然として必要です。 ⚔️

経済レベルおよび論理レベルのリスク

監査人は、言語の安全性を超えて、経済的な正確性と体系的な前提を検証します。

- 担保の閾値と清算フロー。

- 同時更新における AMM 価格の正確性。

- 並列実行時の Oracle のレイテンシ/順序付けの影響。

例:

- オラクル更新の遅延により担保不足が発生。

- 能力検証の順序を間違えたことによる報酬の計算ミス。

- リソースが正しくドロップされないとループが失敗します。

移動監査なしで起動する場合のリスク

- ユーザー資金のリスク: 機能または署名者のルートミスにより、意図しない送金 (強盗!) が発生する可能性があります。

- ガバナンス ドリフト: 寛容な公開/アップグレード ポリシーにより、敵対的なコード変更が可能になります。

- 運用上のドラッグ: 仕様が不足していると、インシデントのトリアージとパッチの検証が遅くなります。

- 信頼の侵食: エコシステムのリストやパートナーは、サードパーティによる検証をますます期待しています (開発者よ、あなたは追放されます!)。

移動監査をスケジュールする時期

- メインネットの立ち上げ前: コードベースの機能が完成して凍結されたら、完全な監査を実施します。

- サイズに関係なく、変更後: わずかな調整でも機能フローが変わる可能性があります。すべての不変条件を再検証します。

- 大規模なアーキテクチャまたは機能のリファクタリング後: 新しいモジュールには包括的な再評価が必要です。

- ツールチェーンのアップグレード後: コンパイラの更新により、セマンティクスが変更されたり、動作に微妙な変更が加えられたりする可能性があります。

監査前の開発者のベスト プラクティス

準備を行うことで、監査時間を数週間節約できます。開発者は次の習慣を身につけてください。

- 開発の初期段階で Move Prover を統合します。

- 機能と予想される所有権フローをマップします。

- フレンドモジュールを重要な協力者に制限します。

- アップグレード ポリシーを定義し、公開権限をロックします。

- 一貫した命名とドキュメントを使用してください。

これらの手順に従うことで、チームは摩擦を軽減し、監査フェーズを発見よりも改善に重点を置いたものにします。十分に準備を整えた開発者は、幸せな開発者です。 😊

Aptos エコシステムにおける移動監査の役割

監査は、Aptos の展開の信頼要件となっています。財団やローンチパッドでは、上場や統合の前にサードパーティによる検証がますます必要になります。コンプライアンスを超えて、監査の洞察が共有ライブラリにフィードされ、コミュニティ全体のセキュリティの成熟度が向上します。このレビュー、開示、改良のサイクルが、Aptos の成長する開発者文化のバックボーンを形成します。 🌟

人間の要素

Move Prover やファジング フレームワークのようなツールを使用したとしても、人間の推論は依然として置き換えられません。セキュリティ エンジニアは仕様を解釈し、前提条件に疑問を呈し、システム上のリスクを明らかにします。コード スニペットはすべての証明に合格しても、オフチェーン オラクルの不一致により実行時に失敗する可能性があります。経験豊富な監査人は、Move の構造化環境に適用された以前のインシデントとクロスチェーンの直観から、そのようなパターンを認識します。この人間のパターン認識が、日常的な監査と包括的な監査を区別するものです。 🧠

結論

Aptos の Move スマート コントラクト監査は、「バグが存在しない」ことを証明することではありません。これは、設計の前提条件と所有権モデルがあらゆる条件下で一貫していることを検証することです。 Move の型システムは多くの従来の脆弱性を除去しますが、経済的、アーキテクチャ的、特権レベルのリスクについては依然として専門家の検証が必要です。

正式な証明、手動推論、敵対的テストを組み合わせることで、専門的な監査はコードの安全性を測定可能な信頼性に変え、開発者、投資家、ユーザーが構築するシステムを信頼できるようにします。まさに、崇高な努力です! 🏰

- USD JPY 予想・見通し・の予想

- スーパーマン:クリプトを見る新しいDCUショートフィルムで一日を救う

- 『ウィッチャー』シーズン5が予想より早く登場

- CNY JPY 予想・見通し・の予想

- Netflixの「モナコ殺人事件」は実話に基づいているのか?ストリーミングしたほうがいいですか?

- Demon Slayerのファンは、Infinity Castleの米国リリースに先立って大きな驚きを得る

- それはひどい考えです

- GBP JPY 予想・見通し・の予想

- ゼルダの伝説、今こそ必要な40周年記念の素晴らしいリリースを発表

- 今週末観るのが待ちきれない、あまり知られていない Hulu 映画 3 本 (10 月 31 日~11 月 2 日)

2025-11-10 16:00